Instagram Dolandırıcılarını Hacklemek

Son zamanlarda çok fazla phishing sitesi ve mesaj görüyorum. Bu yüzden dolandırıcıların nasıl çalıştığını ve yüzlerce Instagram hesabını nasıl çaldıklarını araştırmaya karar verdim. Bu siteler muhtemelen anormal aktiviteleri fark ettikleri için kapatılmış.

Phishing Sitelerini Bulma

Twitter ve Instagram’da gezinirken telif hakkı ihlali mesajları hakkında tweetler ve hikayeler gördüm. İnsanların phishing konusunda bilinçli olması güzel (hepsi değil tabii ki). Bu siteleri incelemeye başladım ve kimlik bilgilerini nasıl çaldıklarını anladım.

Nasıl Çalışıyor?

İlk tweet’te gördüğüm bir sitede başladım. Phishing mesajlarından birinde, dolandırıcı Inhelptechnicanalyse adlı hesap üzerinden Instagram kullanıcısına mesaj gönderiyordu. Telif hakkı ihlali olduğunu söylüyor ve hesabı doğrulamak için https://veriyfycontacsupports.com/ adresine gitmesini ve form doldurmasını istiyordu.

Kullanıcı adı girildikten sonra, kullanıcının profil resmi indirilip arka planda gösteriliyor. Bu sayede şifre istenen sayfa daha güvenilir görünüyor.

İlk Phishing Sitesi:

Kurban ve saldırgan arkadaş oluyor 🥰

İkinci Phishing Sitesi:

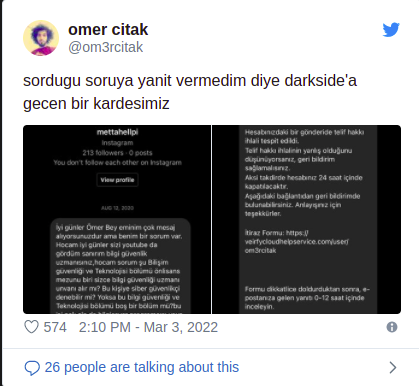

Birisi siber güvenlik hakkında soruyor Ömer Çitak‘a, bir yıl sonra aynı hesap ona phishing maili gönderiyor 🙃

Kullanıcı adı ve şifre girildikten sonra, site e-posta ve şifrenizi de istiyor. Sonra hesabınızda istediklerini yapabiliyorlar. Tüm bu süreç otomatik olarak çalışıyor.

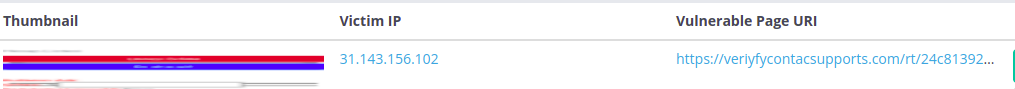

Dizin brute force için ffuf kullandım, wordlist olarak SecLists kullandım. Ama önemli bir dizin bulamadım. Sonra ilk sayfaya döndüm ve “<h1>a</h1>” gibi bir kullanıcı adı girdim. HTML etiketi çalıştığını görünce, geçerli bir kullanıcı adı ve şifre alanına Blind XSS payload’ı gönderdim. 2-3 saat sonra XSSHunter’da bildirimler geldi. 78.180.5.144 ve 178.246.104.93 IP’leri admin panelini izliyordu. URL rastgele bir string olduğu için ffuf bulamıyordu. Bu linke tıkladım ve kimlik doğrulama yoktu. Phishing sayfasında giriş yapmaya çalışan tüm hesapları görebiliyordum.

2FA açıksa (ki açık olmalı), script 2FA’yı kapatıyor. Çünkü kurban phishing sayfasına e-posta ve şifre bilgilerini girmiş oluyor.

2FA açık mı? Açıksa kapat.

Bu dolandırıcılar 3 günde 3 hesap çalıyor. Yapabileceğim tek şey sitedeki bu bilgileri silmek ve insanları bilinçlendirmek.

Saldırganları Araştırma

IP adreslerini whatismyipaddress.com üzerinden kontrol ettim.

IP adresleri Türkiye’de.

Bu IP adresi Güney Afrika’da.

Phishing Sitesi Admin Paneli

Admin paneli şu bilgileri içeriyor:

- Kullanıcı adı

- Şifre

- 2FA Kurulum Anahtarı

- 6 Haneli Giriş Kodu

- Değiştirilmiş E-posta Adresi

- Yedek Kodlar

“GoogleAuthenticator & DuoMobile”a tıkladığımda https://pilot.albay-arnold.com/Code.php?totp=

Sonra hangi geçici e-posta adresini kullandıklarını merak ettim. Bunu anlamak için “Mail Hesabına Giriş Yap” butonunu eklemişler ve https://mbox.reispeke6r.com/ adresine yönlendiriyor.

Bu sitede geçici e-posta adresleri oluşturabiliyorsunuz. Normalde gelen mailleri görmek için şifre gerekir ama şifreye ihtiyacım yok çünkü hepsini admin panelinde görebiliyorum.

Örnek URL:

https://mbox.reispeke6r.com/mail/?email=<rastgele dize>@mbox.reispeke6r.com&password=<hash>

E-posta parametresine e-posta adresinizi, şifre parametresine bir hash giriyorsunuz. Bu URL’ye tıkladığınızda görebilirsiniz: Kurbanın e-posta adresi saldırganın e-postasıyla değiştirilmiş mi? 2FA kapatılmış mı? Her ikisi de doğruysa kurban hesabına giriş yapabiliyorsunuz.

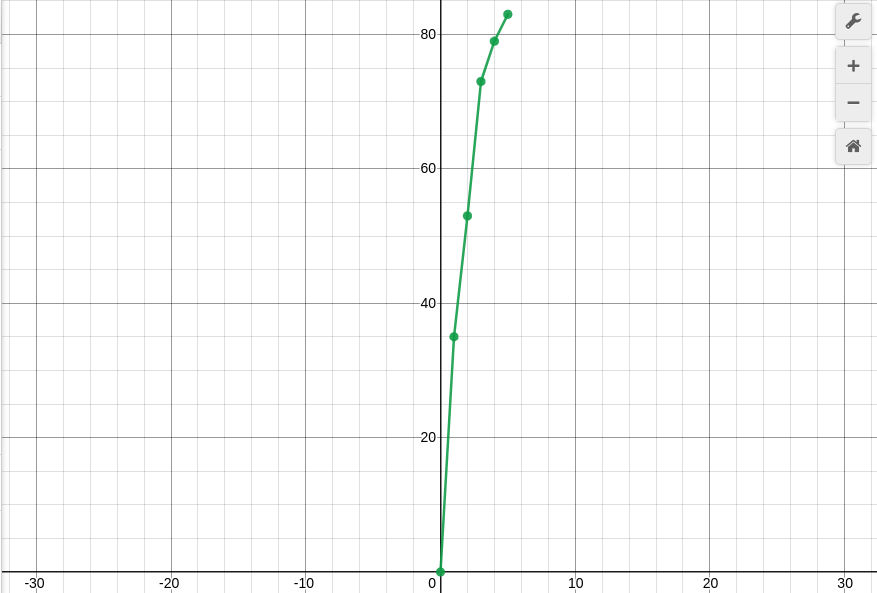

İstatistikler

Saatte kaç hesap hackleniyor?

- X-Düzlemi — Saat

- Y-Düzlemi — Hesap Sayısı

- Her nokta her saati simgeler

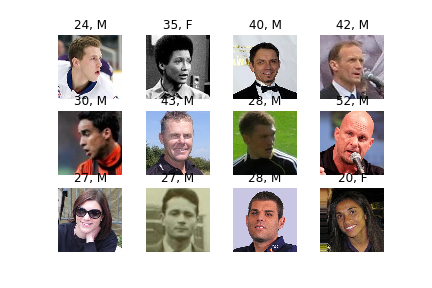

Ortalama Yaş: 29.53

Cinsiyet Yüzdesi: %60 E — %40 K (Profil resmi olmayan veya sahte resim ve kapalı hesaplar hariç)

Bu bilgileri nasıl aldım?

Osintgram, herhangi bir kullanıcının Instagram hesabını takma adına göre analiz etmek için etkileşimli bir shell sunuyor. Şunları alabiliyorsunuz:

- addrs - Hedef fotoğraflarından kayıtlı tüm adresleri al

- captions - Kullanıcının fotoğraf açıklamalarını al

- comments - Hedefin gönderilerinin toplam yorumlarını al

- followers - Hedef takipçilerini al

- followings - Hedefin takip ettiği kullanıcıları al

- fwersemail - Hedef takipçilerinin e-postasını al

- fwingsemail - Hedefin takip ettiği kullanıcıların e-postasını al

- fwersnumber - Hedef takipçilerinin telefon numarasını al

- fwingsnumber - Hedefin takip ettiği kullanıcıların telefon numarasını al

- hashtags - Hedefin kullandığı hashtag’leri al

- info - Hedef bilgilerini al

- likes - Hedefin gönderilerinin toplam beğenilerini al

- mediatype - Kullanıcının gönderi türünü al (fotoğraf veya video)

- photodes - Hedef fotoğraflarının açıklamasını al

- photos - Kullanıcının fotoğraflarını çıktı klasörüne indir

- propic - Kullanıcının profil resmini indir

- stories - Kullanıcının hikayelerini indir

- tagged - Hedefin etiketlediği kullanıcıların listesini al

- wcommented - Hedefin fotoğraflarına yorum yapan kullanıcı listesini al

- wtagged - Hedefi etiketleyen kullanıcı listesini al

Takipçi sayısı ve HD profil resmi URL’sini almak için “info” komutunu kullandım. Bu bilgileri aldıktan sonra kaç hesabın etkilendiğini hesaplayan ve profil resimlerini indiren basit bir bash script’i yazdım.

Bu istatistikler sadece bir gün için geçerli. Diğer günleri takip edemedim çünkü siteler kapatılmış.

Profil resimlerini aldıktan sonra yaş ve cinsiyet bilgilerini tahmin etmek için “age-gender-estimation” aracını kullandım.

Sonuç olarak, tanımadığınız kaynaklardan gelen linklere tıklamayın ve bilgilerinizi girmeyin. Mümkün olan tüm hesaplarda iki faktörlü kimlik doğrulamayı kullanın. Farkındalık için bu yazıyı sosyal medya kullanan arkadaşlarınızla paylaşmanızı öneriyorum.

İlgili İçerikler

Bu güvenlik araştırması gibi, fiziksel güvenlik konularında da benzer güvenlik açıkları bulunabilir. Kapı şifrelerini atlama yazımda, günlük hayatta kullandığımız fiziksel güvenlik sistemlerindeki zafiyetleri araştırdım. Daha fazla güvenlik araştırması için projelerim sayfasını ziyaret edebilirsiniz.